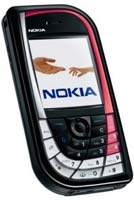

Попалась как-то мне мобила Nokia 7610, которая изначально была предназначена для рынка Западной Европы и приехала в Украину из тех краёв. На ней есть логотип оператора T-mobile, внутри тема тоже вся в их корпоративных цветах, с логотипом и т.д. И была у этой мобилы одна странная особенность - при звонках на неё с городских телефонов она звонок идентифицировала как "Data call", звук звонка при этом отличался от обычного и ответить на него никакой возможности не было. В меню на момент поступления такого звонка было только 2 пункта - "Activate modem" и "Reject". Соответственно, звонящие не с мобильных сетей абоненту с этой мобилой дозвониться не могли. Когда абонента это вконец запарило, он меня попросил разобраться нельзя ли как-то починить сие безобразие. Оказалось, можно. Причём довольно просто.

Попалась как-то мне мобила Nokia 7610, которая изначально была предназначена для рынка Западной Европы и приехала в Украину из тех краёв. На ней есть логотип оператора T-mobile, внутри тема тоже вся в их корпоративных цветах, с логотипом и т.д. И была у этой мобилы одна странная особенность - при звонках на неё с городских телефонов она звонок идентифицировала как "Data call", звук звонка при этом отличался от обычного и ответить на него никакой возможности не было. В меню на момент поступления такого звонка было только 2 пункта - "Activate modem" и "Reject". Соответственно, звонящие не с мобильных сетей абоненту с этой мобилой дозвониться не могли. Когда абонента это вконец запарило, он меня попросил разобраться нельзя ли как-то починить сие безобразие. Оказалось, можно. Причём довольно просто.

Полазив по буржуйским форумах, я обнаружил, что проблема не есть уникальная только для этой трубы - у прочих Nokia тоже есть такая болезнь с Data call при звонке с landline-аппаратов. И народ пишет, что помогает сброс телефона к заводским настройкам (через меню "Tools" → "Settings" → "Phone" → "General" → "Orig. phone settings"). При попытке сброса телефон спрашивает lock code, который по умолчанию должен быть 12345. Но в моём случае это было не так, 12345 не прокатило.

Дальнейшее гугление привело меня к сакральному знанию того, что существует некий "Master Code" который можно использовать в том числе и как lock code. На сайте есть тулза, которая на основе IMEI телефона вычисляет этот Master Code. И, действительно, после получения 10-тизначного цифрового Master code, ввода его в диалоге возврата к оригинальным настройкам и перезагрузки телефона чудо таки случилось - телефон стал принимать звонки с прямых CDMA-номеров и городских телефонных аппаратов! Такие вот чудеса зарубежного мобилостроения.