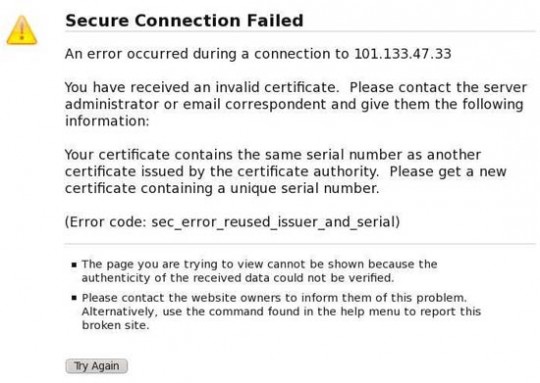

Как-то раз, когда в очередной раз возникла необходимость зайти на iDRAC подвисшего сервера Dell Mozilla Firefox напрочь отказался это делать, выдавая вот такое сообщение об ошибке:

Secure Connection Failed

You have received an invalid certificate. Please contact the server administrator or email correspondent and give them the following information:

Your certificate contains the same serial number as another certificate issued by the certificate authority. Please get a new certificate containing a unique serial number.

(Error code: sec_error_reused_issuer_and_serial)

The page you are trying to view cannot be shown because the authenticity of the received data could not be verified. Please contact the website owners to inform them of this problem. Alternatively, use the command found in the help menu to report this broken site.

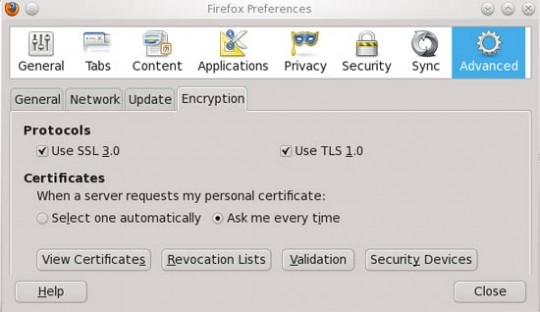

Такое описание навело меня на мысль, что один или более сертификатов в хранилище броузера какие-то неправильные. Чисто интуитивно я стал искать среди них те, что имеют отношение к Dell. Идем в менюху "Preferences" - "Advanced" - "Encryption" - "View Certificates", там переходим на табку "Servers"

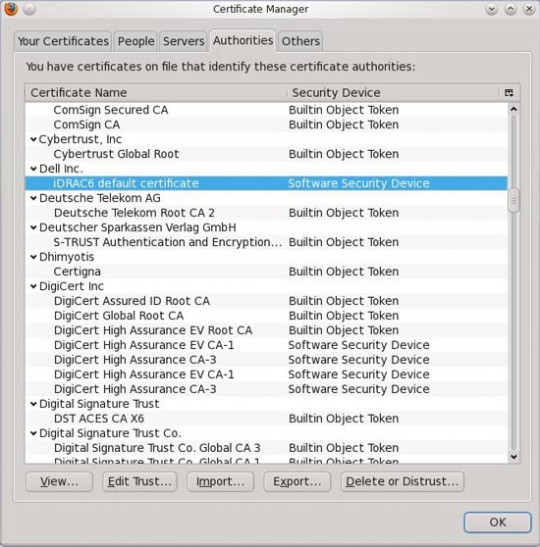

И таки нашел:

После удаления этого сертификата броузер уже стал выдавать стандартное предупреждение о самоподписанном сертификате, давая возможность продолжить, выбрав вариант "I understand the risks...". Далее я попал в веб-интерфейс iDRAC и сервер был успешно перезагружен.