1. В секцию global конфига haproxy.cfg добавляем

ssl-default-bind-ciphers ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS ssl-default-server-ciphers ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS

2. В конфигурации фронтенда отключаем SSL v3:

frontend ssl-fe bind 10.10.10.10:443 ssl no-sslv3 crt /path/to/certs-with-key.pem

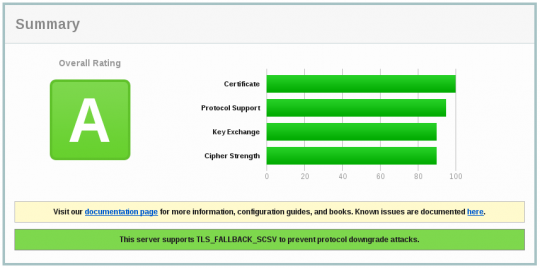

Если SSL-сертификат был выпущен доверенным центром сертификации и при создании приватного ключа НЕ был выбран Signature Algorithm SHA1, то ssllabs.com должен показать нечто примерно такое:

А вот полезная ссылочка – конструктор конфигов для пополярных веб-серверов, где можно подобрать алгоритмы шифрования с учетом требуемого уровня совместимости с устаревшими версиями программного обеспечения на клиентах.

0 Responses

Stay in touch with the conversation, subscribe to the RSS feed for comments on this post.

You must be logged in to post a comment.